Les Bonnes Pratiques Cyberdéfense pour votre Entreprise.

En 2025, les menaces évoluent à un rythme effréné, rendant indispensable la mise en place de mesures de protection robustes. Dans cet article, il vous est présenté 10 bonnes pratiques de cybersécurité qui vous permettront de renforcer la défense de votre entreprise contre les cyberattaques.

– Lock•&•Wow

1) L'importance de la sensibilisation des employés

80% des incidents impliquent une erreur humaine. La formation continue transforme vos équipes en première ligne de défense.

- Programme trimestriel: phishing simulé, modules e‑learning, quiz.

- Politiques claires: BYOD, usage des mots de passe, signalement d’incidents.

- Affichez un canal de signalement unique et rapide (Slack/Teams + mail).

Indicateurs à suivre: taux de clic aux simulations, participation, délai de signalement.

2) Mise en place de mots de passe robustes

Remplacez les règles complexes obsolètes par des mots de passe longs et uniques, gérés par un coffre.

- Norme: 14+ caractères, passphrases, interdiction des réutilisations.

- Gestionnaire d’entreprise: provisioning, partage sécurisé, rotation.

- Détectez les fuites: surveillance de compromission (HIBP, outils internes).

Bonus: privilégiez les clés de sécurité FIDO2 pour comptes stratégiques.

3) Utilisation de l'authentification à deux facteurs

Le MFA réduit drastiquement l’exploitation d’identifiants volés.

- MFA prioritaire: messagerie, VPN, SSO, outils financiers et administrateurs.

- Privilégiez: TOTP/app d’authentification, clés FIDO2; évitez SMS si possible.

- Politiques adaptatives: risque, géolocalisation, appareils de confiance.

4) Sauvegarde régulière des données

Seule une stratégie 3‑2‑1 testée vous remet sur pied après ransomware ou erreur humaine.

- 3 copies, 2 supports, 1 hors ligne/immutables (WORM).

- Tests de restauration mensuels; RPO/RTO définis par application.

- Chiffrez les sauvegardes; séparez les comptes de sauvegarde (tiering IAM).

5) Mise à jour des logiciels et des systèmes

Le patching rapide ferme les portes les plus exploitées par les attaquants.

- Inventaire + gestion des vulnérabilités (scans CVE, SBOM).

- Automatisez: WSUS/Intune, MDM, baselines de configuration.

- Priorisez: vulnérabilités exploitées activement et exposées Internet.

6) Chiffrement des données en transit et au repos

Le chiffrement minimise l’impact d’un vol de données.

- Transit: TLS 1.2+ avec PFS, HSTS, DNSSEC/DoT/DoH selon contexte.

- Au repos: chiffrement disque (BitLocker/FileVault), bases de données (TDE), objets (KMS).

- Gestion des clés: rotation, séparation des rôles, HSM/KMS, sauvegarde des clés.

7) Gestion des accès et privilèges

Appliquez le moindre privilège et la gouvernance des identités pour réduire la surface d’attaque.

- IAM/IGA: revue d’accès trimestrielle, JIT/JEA pour admins, séparation des environnements.

- RBAC/ABAC: rôles standardisés, accès temporisés et tracés.

- Zéro confiance: vérification continue de l’identité, du terminal et du contexte.

8) Sécurisation des réseaux Wi‑Fi

Un Wi‑Fi faible est une porte d’entrée directe sur votre réseau.

- WPA3‑Enterprise, authentification 802.1X, VLAN invités/production séparés.

- Portails invités isolés, segmentation et listes de contrôle d’accès.

- Surveillance des bornes malveillantes et désactivation du WPS.

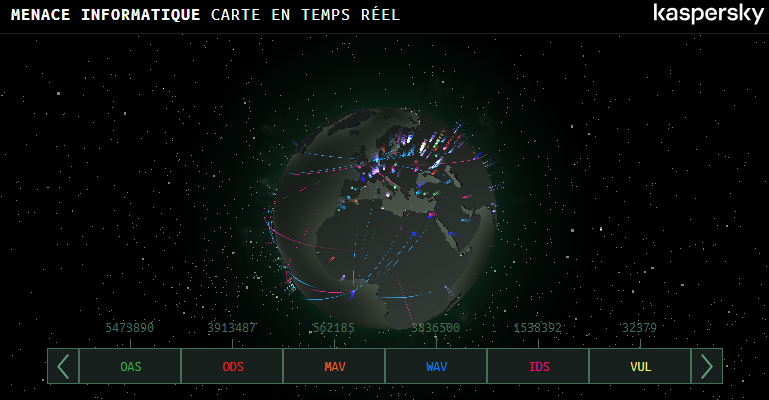

9) Surveillance et détection des menaces

La détection précoce réduit considérablement le coût d’un incident.

- Endpoints: EDR avec réponses automatisées; serveurs: EPP/EDR/HIDS.

- Collecte/Corrélation: SIEM + règles d’usage, UEBA, alertes contextuelles.

- Externalisez MDR/SOC si vous manquez de ressources 24/7.

10) Élaboration d'un plan de réponse aux incidents

Un plan clair, testé et documenté fait la différence le jour J.

- Runbooks: isolement, collecte de preuves, communication interne/externe.

- Exercices Tabletop semestriels; coordination juridique/RGPD/assurance.

- Post‑mortem: actions correctives, leçons apprises, mise à jour des procédures.

Conclusion et perspectives pour l'avenir de la cybersécurité

En 2025, la sécurité exige discipline, automatisation et adaptation continue. Commencez par les fondamentaux, mesurez vos progrès (KRI/KPI), puis montez en maturité vers le zéro confiance et la détection avancée. La résilience n’est pas un projet, c’est un cycle.

Prochaines étapes concrètes:

- Évaluer la maturité (NIST CSF/ISO 27001) en 2 semaines.

- Déployer MFA, patching automatisé et sauvegardes 3‑2‑1 sous 90 jours.

- Lancer un plan d’amélioration continue avec gouvernance et métriques.

7) Intégration des réseaux sociaux pour une plus grande visibilité

Les réseaux sociaux amplifient la portée de vos contenus et renforcent votre crédibilité.

À mettre en place

Astuce: republiez les meilleurs contenus sous des formats adaptés (carrousels, threads, shorts).